Surveillance de masse aux États-Unis - Mass surveillance in the United States

Agence nationale de sécurité surveillance |

|---|

|

La pratique de la surveillance de masse aux États-Unis remonte à la surveillance et à la censure en temps de guerre des communications internationales en provenance, à destination ou passant par les États-Unis. Après les Première et Seconde Guerres mondiales , la surveillance de masse s'est poursuivie tout au long de la période de la guerre froide , via des programmes tels que Black Chamber et Project SHAMROCK . La formation et la croissance d' agences fédérales chargées de l'application de la loi et du renseignement telles que le FBI , la CIA et la NSA avaient pour habitude de faire taire la dissidence politique, comme en témoignent les projets COINTELPRO qui ciblaient diverses organisations et individus. À l' époque du mouvement des droits civiques , de nombreuses personnes placées sous surveillance ont d'abord été étiquetées comme intégrationnistes, puis considérées comme subversives, et parfois soupçonnées de soutenir le modèle communiste du rival des États-Unis à l'époque, l' Union soviétique . Les autres individus et groupes ciblés comprenaient des militants amérindiens, des militants des mouvements de libération afro-américains et chicanos et des manifestants anti-guerre.

La formation de l'accord international de surveillance UKUSA de 1946 a évolué vers la collaboration ECHELON en 1955 de cinq pays anglophones, également connus sous le nom de Five Eyes , et s'est concentré sur l'interception des communications électroniques, avec des augmentations substantielles des capacités de surveillance nationales.

À la suite des attentats du 11 septembre 2001, les capacités nationales et internationales de surveillance de masse ont énormément augmenté. La surveillance de masse contemporaine repose sur des décrets présidentiels annuels déclarant un état d'urgence nationale continu, d'abord signés par George W. Bush le 14 septembre 2001, puis poursuivis chaque année par le président Barack Obama. La surveillance de masse est également basée sur plusieurs lois ultérieures sur la sécurité nationale, notamment la loi USA PATRIOT et le programme de surveillance PRISM de la FISA Amendment Act . Les critiques et les dissidents politiques décrivent actuellement les effets de ces actes, ordres et du réseau de bases de données de centres de fusion qui en résulte comme formant un véritable État policier américain qui a simplement institutionnalisé les tactiques illégales COINTELPRO utilisées pour assassiner les dissidents et les dirigeants à partir des années 1950.

Des agences de surveillance supplémentaires, telles que le DHS et le poste de directeur du renseignement national, ont intensifié la surveillance de masse de manière exponentielle depuis 2001. Une série de reportages dans les médias en 2013 a révélé des programmes et des techniques plus récents utilisés par la communauté du renseignement américain . Les progrès de l'informatique et des technologies de l'information permettent la création d'énormes bases de données nationales qui facilitent la surveillance de masse aux États-Unis par les centres de fusion gérés par le DHS , le programme TTIC (Terrorist Threat Integration Center) de la CIA et la base de données de dépistage des terroristes (TSDB) du FBI .

Les bases de données de surveillance de masse sont également citées comme responsables du profilage des Latino-Américains et contribuant aux techniques d'« auto-expulsion », ou expulsions physiques via la base de données nationale ICEGang du DHS.

Après la Première Guerre mondiale , l'armée américaine et le département d'État ont créé la Black Chamber , également connue sous le nom de Cipher Bureau, qui a commencé ses opérations en 1919. La Black Chamber était dirigée par Herbert O. Yardley , qui avait été un chef de file du renseignement militaire de l'armée. programme. Considéré comme un précurseur de l'Agence de sécurité nationale, il a effectué le décryptage en temps de paix de matériel, y compris les communications diplomatiques jusqu'en 1929.

À l'avènement de la Seconde Guerre mondiale , le Bureau de la censure a été créé. L'agence en temps de guerre surveillait « les communications par courrier, câble, radio ou autres moyens de transmission passant entre les États-Unis et tout pays étranger ». Cela comprenait les 350 000 câbles et télégrammes d'outre-mer et 25 000 appels téléphoniques internationaux effectués chaque semaine. "Chaque lettre qui franchissait les frontières territoriales internationales ou américaines de décembre 1941 à août 1945 était susceptible d'être ouverte et examinée pour plus de détails."

Avec la fin de la Seconde Guerre mondiale , le Projet SHAMROCK a été créé en 1945. L'organisation a été créée pour accumuler les données télégraphiques entrant et sortant des États-Unis. De grandes sociétés de communication telles que Western Union , RCA Global et ITT World Communications ont activement aidé le projet, permettant aux responsables du renseignement américain d'accéder au trafic international de messages. Dans le cadre du projet et de nombreux programmes ultérieurs, aucun précédent n'avait été établi pour une autorisation judiciaire et aucun mandat n'avait été délivré pour des activités de surveillance. Le projet a pris fin en 1975.

En 1952, le président Harry S. Truman a créé la National Security Agency ( NSA ) en 1952 aux fins de la collecte, du traitement et de la surveillance des données de renseignement. L'existence de la NSA n'était pas connue des gens car le mémorandum du président Truman était classifié.

Lorsque la Commission citoyenne chargée d'enquêter sur le FBI a publié des documents volés du FBI révélant des abus de programmes de renseignement en 1971, le sénateur Frank Church a commencé une enquête sur les programmes qui sont devenus connus sous le nom de Comité de l' Église . Le comité a cherché à enquêter sur les abus du renseignement tout au long des années 1970. À la suite d'un rapport fourni par le comité décrivant les abus flagrants, en 1976, le Congrès a créé le Comité sénatorial spécial sur le renseignement . Elle sera ensuite rejointe par la Cour de surveillance du renseignement étranger en 1978. Les institutions se sont efforcées de limiter le pouvoir des agences, en veillant à ce que les activités de surveillance restent dans le cadre de la primauté du droit.

À la suite des attentats du 11 septembre 2001 , le Congrès a adopté le Patriot Act pour renforcer les efforts de sécurité et de renseignement. La loi accordait au président de larges pouvoirs en matière de guerre contre le terrorisme , y compris le pouvoir de contourner le tribunal de la FISA pour les ordonnances de surveillance dans les affaires de sécurité nationale. En outre, des activités de surveillance de masse ont été menées parallèlement à divers autres programmes de surveillance sous la direction du Programme de surveillance du président . Sous la pression du public, le programme d'écoutes téléphoniques sans mandat aurait pris fin en janvier 2007.

De nombreux détails sur les activités de surveillance menées aux États-Unis ont été révélés dans la divulgation d' Edward Snowden en juin 2013. Considérée comme l'une des plus grandes fuites médiatiques aux États-Unis, elle présentait de nombreux détails sur les programmes de surveillance de la NSA, qui impliquaient l'interception des données Internet et des appels téléphoniques de plus d'un milliard d'utilisateurs, dans divers pays.

Agence de sécurité nationale (NSA)

1947 : La loi sur la sécurité nationale est signée par le président Truman, instituant un Conseil de sécurité nationale.

1949 : L'Agence de sécurité des forces armées est créée pour coordonner les opérations de transmission entre les branches militaires.

1952 : La National Security Agency (NSA) a été officiellement créée par le président Truman au moyen d'une directive 9 du Conseil de sécurité nationale sur le renseignement, datée du 24 octobre, tandis que la NSA a officiellement vu le jour quelques jours plus tard, le 4 novembre. Selon The New York Times , la NSA a été créée dans le "secret absolu" par le président Truman, dont l'administration axée sur la surveillance a ordonné, seulement six semaines après l'entrée en fonction du président Truman, des écoutes téléphoniques sur les téléphones de Thomas Gardiner Corcoran , un proche conseiller de Franklin D. Roosevelt . Les conversations enregistrées sont actuellement conservées à la bibliothèque et au musée présidentiels Harry S. Truman , avec d'autres documents considérés comme sensibles ( ≈233 600 pages ).

Bureau fédéral d'enquête (FBI)

La surveillance institutionnelle domestique a été fondée en 1896 avec le Bureau national d'identification criminelle, qui s'est transformé en 1908 en Bureau d'enquête, placé sous l'autorité du ministère de la Justice. En 1935, le FBI était devenu une agence indépendante sous la direction de J. Edgar Hoover dont le personnel, grâce à l'utilisation d'écoutes téléphoniques, d'écoutes de câbles, de falsification de courrier, de filtrage des ordures et d'infiltrés, a préparé des listes secrètes d' index du FBI sur plus de 10 millions personnes en 1939.

Prétendu pour chasser les «communistes» et autres subversifs présumés, le FBI a utilisé des pressions publiques et privées pour détruire la vie de ceux qu'il a ciblés pendant le maccarthysme , y compris celles du Hollywood 10 avec la liste noire d'Hollywood . Les rôles de surveillance et d'enquête du FBI se sont élargis dans les années 1950 tout en utilisant les informations recueillies pour faciliter les assassinats politiques, y compris les meurtres de Fred Hampton et Mark Clark en 1969. Le FBI est également directement lié aux attentats à la bombe, aux assassinats et à la mort d'autres personnes, dont Malcolm. X en 1963, Viola Liuzzo en 1965, Dr Martin Luther King Jr. en 1968, Anna Mae Pictou Aquash en 1976 et Judi Bari en 1990.

Alors que l'étendue de la surveillance nationale du FBI continuait de croître, de nombreuses célébrités ont également fait l'objet d'une enquête secrète du bureau, notamment :

- Première dame Eleanor Roosevelt - Une critique virulente de Hoover qui a comparé le FBI à une « Gestapo américaine » pour ses listes d'index. Roosevelt s'est également prononcé contre les préjugés anti-japonais pendant la Seconde Guerre mondiale, et a ensuite été délégué aux Nations Unies et a contribué à la création de la Déclaration universelle des droits de l'homme . Le dossier de 3 000 pages du FBI sur Eleanor Roosevelt révèle la surveillance étroite de Hoover de ses activités et de ses écrits, et contient des accusations de représailles contre elle pour des activités communistes présumées.

- Frank Sinatra - Sondossier du FBI de 1 300 pages , datant de 1943, contient des allégations sur les liens possibles de Sinatra avec le Parti communiste américain . Le FBI a passé plusieurs décennies à traquer Sinatra et ses associés.

- Marilyn Monroe - Son dossier du FBI commence en 1955 et se poursuit jusqu'aux mois précédant sa mort. Il se concentre principalement sur ses voyages et ses associations, à la recherche de signes de points de vue de gauche et de liens possibles avec le communisme . Son ex-mari, Arthur Miller , était également surveillé. Le dossier FBI de Monroe est « fortement censuré », mais une version « retraitée » a été rendue publique par le FBI.

- John Lennon – En 1971, peu de temps après l'arrivée de Lennon aux États-Unis avec un visa pour rencontrer des militants anti-guerre , le FBI a placé Lennon sous surveillance et le gouvernement américain a tenté de l'expulser du pays. À cette époque, l'opposition à la guerre du Vietnam avait atteint un sommet et Lennon se présentait souvent lors de rassemblements politiques pour chanter son hymne anti-guerre « Give Peace a Chance ». Le gouvernement américain a fait valoir que ledossier du FBIde 300 pages de Lennonétait particulièrement sensible car sa publication pourrait « entraîner des représailles diplomatiques, économiques et militaires étrangères contre les États-Unis », et n'a donc approuvé qu'une version « fortement censurée ».

- Les Beatles , dont John Lennon était membre, avaient un dossier séparé du FBI .

Gauche : Albert Einstein , qui soutenait le mouvement anti-guerre et s'opposait à la prolifération nucléaire , était membre de nombreux groupes de défense des droits civiques, dont la National Association for the Advancement of Colored People (Voir les opinions politiques d'Albert Einstein ). En raison de ses opinions politiques, Einstein a été soumis à des écoutes téléphoniques et son courrier a été fouillé par le Federal Bureau of Investigation (FBI) des États -Unis dans le cadre d'une campagne gouvernementale secrète visant à le lier à un réseau d'espionnage soviétique afin de d'abord le discréditer, puis l'expulser (sans succès) des États-Unis.

Centre : Martin Luther King Jr. , un leader du Mouvement des droits civiques , a été la cible d'une campagne intensive du FBI pour le « neutraliser » en tant que militant efficace des droits civiques. Une note du FBI reconnaissait que King était le « leader noir le plus dangereux et le plus efficace du pays », et l'agence voulait le discréditer en recueillant des preuves pour prouver (sans succès) qu'il avait été influencé par le communisme .

À droite : Daniel Ellsberg , qui a divulgué les Pentagon Papers aux médias en 1971, a vécu l'un des épisodes les plus spectaculaires de surveillance gouvernementale et d' assassinat de caractère . La Maison Blanche a tenté de voler ses dossiers médicaux et d'autres informations éventuellement préjudiciables en envoyant une unité spéciale s'introduire dans le bureau du psychiatre d'Ellsberg . Ces activités ont ensuite été découvertes au cours de l'enquête alors que le scandale du Watergate se déroulait lentement, ce qui a finalement conduit à la démission du président Richard Nixon .

Voir aussi : Le FBI a conservé un dossier sur Albert Einstein ( 1 500 pages ) et Martin Luther King Jr. ( ≈ 17 000 pages ). Cependant, en raison d'une ordonnance du tribunal, certaines informations ont été supprimées et de nombreuses autres pages ne seront publiées qu'en 2027.1967–73 : L'ancien projet MINARET a été créé pour espionner les citoyens américains. A la demande de l' armée américaine , ceux qui protestaient contre la guerre du Vietnam ont été inscrits sur la « watch list » de la NSA.

Voir aussi : Liste noire d'Hollywood

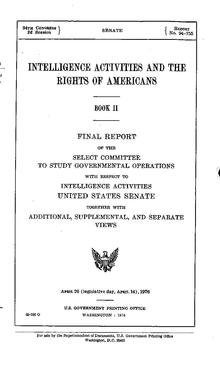

Examen du comité de l'église

1975 : Le Comité de l' Église du Sénat des États-Unis a été créé pour enquêter sur les abus de renseignements généralisés commis par la NSA, la CIA et le FBI . La surveillance intérieure, autorisée par la plus haute branche exécutive du gouvernement fédéral, s'étendait de l' administration FDR à la présidence de Richard Nixon . Les exemples suivants ont été rapportés par le Comité de l'Église :

- Le président Roosevelt a demandé au FBI de mettre dans ses dossiers les noms des citoyens envoyant des télégrammes à la Maison Blanche s'opposant à sa politique de « défense nationale » et soutenant le colonel Charles Lindbergh .

- Le président Truman a reçu des informations privilégiées sur les efforts d'un ancien collaborateur de Roosevelt pour influencer ses nominations, les plans de négociation des syndicats et les plans de publication des journalistes.

- Le président Eisenhower a reçu des rapports sur des contacts purement politiques et sociaux avec des responsables étrangers par Bernard Baruch , Eleanor Roosevelt et le juge de la Cour suprême William O. Douglas .

- L' administration Kennedy a ordonné au FBI de mettre sur écoute un membre du personnel du Congrès, trois responsables exécutifs, un lobbyiste et un cabinet d'avocats de Washington. Le procureur général des États-Unis, Robert F. Kennedy, a reçu des données d'une écoute téléphonique du FBI sur Martin Luther King Jr. et d'un dispositif d'écoute électronique ciblant un membre du Congrès, qui ont tous deux fourni des informations de nature politique.

- Le président Johnson a demandé au FBI de procéder à des "vérifications de nom" sur ses détracteurs et les membres du personnel de son adversaire de 1964, le sénateur Barry Goldwater . Il a également demandé des renseignements purement politiques sur ses détracteurs au Sénat et a reçu de nombreux rapports de renseignement sur l'activité politique à la Convention démocrate de 1964 de la surveillance électronique du FBI.

- Le président Nixon a autorisé un programme d'écoutes téléphoniques qui a produit pour la Maison Blanche des informations purement politiques ou personnelles sans rapport avec la sécurité nationale, y compris des informations sur un juge de la Cour suprême .

Le rapport final (Livre II) du Comité de l'Église a révélé les statistiques suivantes :

- Plus de 26 000 individus ont été à un moment donné répertoriés sur une liste du FBI de personnes à rassembler en cas d'« urgence nationale ».

- Plus de 500 000 dossiers de renseignements nationaux ont été conservés au siège du FBI, dont 65 000 ont été ouverts en 1972 seulement.

- Au moins 130 000 lettres de première classe ont été ouvertes et photographiées par le FBI de 1940 à 1966.

- Un quart de million de lettres de première classe ont été ouvertes et photographiées par la CIA de 1953 à 1973.

- Des millions de télégrammes privés envoyés depuis ou vers les États-Unis ont été obtenus par la National Security Agency (NSA), dans le cadre d'un accord secret avec des sociétés de télégraphe américaines, de 1947 à 1975.

- Plus de 100 000 Américains ont été répertoriés dans les fichiers de renseignement de l' armée américaine .

- Environ 300 000 personnes ont été répertoriées dans un système informatique de la CIA au cours de l' opération CHAOS .

- Des fichiers de renseignements sur plus de 11 000 individus et groupes ont été créés par l' Internal Revenue Service (IRS), avec des enquêtes fiscales "effectuées sur la base de critères politiques plutôt que fiscaux".

En réponse aux conclusions du comité, le Congrès des États-Unis a adopté le Foreign Intelligence Surveillance Act en 1978, qui a conduit à la création de la United States Foreign Intelligence Surveillance Court , qui a été autorisée à émettre des mandats de surveillance .

Plusieurs décennies plus tard, en 2013, le président du tribunal de la FISA, Reggie Walton , a déclaré au Washington Post que le tribunal n'avait qu'une capacité limitée de superviser la surveillance du gouvernement et qu'il était donc « forcé » de se fier à l'exactitude des informations qui est fourni par des agents fédéraux.

Le 17 août 1975, le sénateur Frank Church déclara à l'émission « Meet the Press » de NBC sans mentionner le nom de la NSA à propos de cette agence :

Dans le besoin de développer une capacité de savoir ce que font les ennemis potentiels, le gouvernement des États-Unis a mis au point une capacité technologique qui nous permet de surveiller les messages qui circulent dans les airs. Maintenant, cela est nécessaire et important pour les États-Unis alors que nous regardons à l'étranger des ennemis ou des ennemis potentiels. Nous devons savoir, en même temps, que cette capacité pourrait à tout moment être retournée contre le peuple américain, et qu'aucun Américain n'aurait de vie privée, telle est la capacité de tout surveiller – conversations téléphoniques, télégrammes, peu importe. Il n'y aurait aucun endroit où se cacher.

Si jamais ce gouvernement devenait un tyran, si jamais un dictateur prenait les choses en main dans ce pays, la capacité technologique que la communauté du renseignement a donnée au gouvernement pourrait lui permettre d'imposer une tyrannie totale, et il n'y aurait aucun moyen de riposter parce que le plus prudent les efforts pour s'unir dans la résistance au gouvernement, peu importe à quel point cela a été fait en privé, est à la portée du gouvernement de savoir. Telle est la capacité de cette technologie.

Je ne veux pas voir ce pays traverser le pont. Je connais la capacité qui existe pour rendre la tyrannie totale en Amérique, et nous devons veiller à ce que cette agence et toutes les agences qui possèdent cette technologie opèrent dans le cadre de la loi et sous une supervision appropriée afin que nous ne franchissions jamais cet abîme. C'est l'abîme d'où il n'y a pas de retour.

ÉCHELON

En 1988, un article intitulé « Somebody's listening » par Duncan Campbell dans le New Statesman décrivait les activités de collecte de renseignements sur les signaux d'un programme portant le nom de code « ECHELON ». Le programme a été engagé par les pays alliés anglophones de la Seconde Guerre mondiale – l'Australie, le Canada, la Nouvelle-Zélande, le Royaume-Uni et les États-Unis (collectivement connus sous le nom d' AUSCANNZUKUS ). Il a été créé par les cinq pays pour surveiller les communications militaires et diplomatiques de l' Union soviétique et de ses alliés du bloc de l'Est pendant la guerre froide au début des années 1960.

Dans les années 1990, le système ECHELON pouvait intercepter les transmissions par satellite, les communications du réseau téléphonique public commuté (RTC) (y compris la plupart du trafic Internet) et les transmissions transmises par micro-ondes. Le journaliste néo-zélandais Nicky Hager a fourni une description détaillée d'ECHELON dans son livre de 1996, Secret Power . Alors que certains gouvernements membres ont nié l'existence d'ECHELON, un rapport d'une commission du Parlement européen en 2001 a confirmé l'utilisation du programme et mis en garde les Européens sur sa portée et ses effets. Le Parlement européen a déclaré dans son rapport que le terme « ECHELON » apparaissait dans un certain nombre de contextes, mais que les éléments de preuve présentés indiquaient qu'il s'agissait d'un système de collecte de renseignements sur les transmissions capable d'intercepter et d'inspecter le contenu d'appels téléphoniques, de télécopies, de courriers électroniques et d'autres trafics de données à l'échelle mondiale.

James Bamford a décrit plus en détail les capacités d'ECHELON dans Body of Secrets (2002) à propos de la National Security Agency . La surveillance des renseignements des citoyens et de leurs communications dans la zone couverte par l'accord de sécurité AUSCANNZUKUS a, au fil des ans, suscité une vive inquiétude dans le public.

Escalade suite aux attentats du 11 septembre 2001

Nous nous rassemblerons pour renforcer nos capacités de renseignement afin de connaître les plans des terroristes avant qu'ils n'agissent et de les trouver avant qu'ils ne frappent.

— Le président Bush s'exprimant au Congrès le 20 septembre 2001

À la suite des attentats de septembre 2001 contre le World Trade Center et le Pentagone, l'espionnage domestique en masse aux États-Unis a considérablement augmenté. Le désir d'empêcher de futures attaques de cette ampleur a conduit à l'adoption du Patriot Act . Les lois ultérieures incluent le Protect America Act (qui supprime l'exigence de mandat pour la surveillance gouvernementale des cibles étrangères) et le FISA Amendments Act (qui assoupli certaines des exigences initiales des tribunaux FISA).

En 2002, « Total Information Awareness » a été créé par le gouvernement américain afin de « révolutionner la capacité des États-Unis à détecter, classer et identifier les terroristes étrangers ».

En 2005, un rapport sur le programme de surveillance du président Bush est paru dans le New York Times . Selon les reporters James Risen et Eric Lichtblau , la publication effective de leur rapport a été retardée d'un an car "La Maison Blanche a demandé au New York Times de ne pas publier cet article".

Toujours en 2005, l'existence de STELLARWIND a été révélée par Thomas Tamm . En 2006, Mark Klein a révélé l'existence de la chambre 641A qu'il avait câblée en 2003. En 2008, Babak Pasdar, un expert en sécurité informatique et PDG de Bat Blue a publiquement révélé l'existence du "circuit Quantico", que lui et son équipe trouvée en 2003. Il l'a décrit comme une porte dérobée vers le gouvernement fédéral dans les systèmes d'un fournisseur de services sans fil anonyme; la société a ensuite été identifiée de manière indépendante sous le nom de Verizon .

La base de données de la NSA sur les appels téléphoniques des Américains a été rendue publique en 2006 par la journaliste d' USA Today , Leslie Cauley, dans un article intitulé « La NSA a une base de données massive des appels téléphoniques des Américains ». L'article cite des sources anonymes qui décrivent la portée du programme sur les citoyens américains :

... cela signifie que le gouvernement a des dossiers détaillés des appels qu'ils ont passés - à travers la ville ou à travers le pays - aux membres de la famille, aux collègues, aux contacts d'affaires et à d'autres. Les trois sociétés de télécommunications travaillent sous contrat avec la NSA, qui a lancé le programme en 2001, peu après les attentats du 11 septembre.

Le rapport n'a pas généré de discussion sur les droits à la vie privée dans les médias et n'a été référencé par Greenwald ou le Washington Post dans aucun de leurs rapports ultérieurs.

En 2009, le New York Times a cité plusieurs responsables du renseignement anonymes alléguant que « la NSA a fait des Américains des cibles dans des opérations d'écoute sur la base de preuves insuffisantes les liant au terrorisme » et « la NSA a tenté de mettre sur écoute un membre du Congrès sans mandat ».

Accélération des fuites de médias (2010-présent)

Le 15 mars 2012, le magazine américain Wired a publié un article intitulé « The NSA Is Building the Country's Biggest Spy Center (Watch What You Say) », qui a ensuite été mentionné par le représentant américain Hank Johnson lors d'une audience au Congrès. En réponse à l'enquête de Johnson, le directeur de la NSA, Keith B. Alexander, a déclaré que ces allégations faites par le magazine Wired étaient fausses :

En construction par des entrepreneurs avec des autorisations top-secrètes, le centre de données de l'Utah au nom fade est en cours de construction pour la National Security Agency. Un projet d'un immense secret, c'est la dernière pièce d'un puzzle complexe assemblé au cours de la dernière décennie. Son objectif : intercepter, déchiffrer, analyser et stocker de vastes pans des communications du monde alors qu'elles descendent des satellites et traversent les câbles souterrains et sous-marins des réseaux internationaux, étrangers et nationaux. Le centre fortement fortifié de 2 milliards de dollars devrait être opérationnel en septembre 2013. Toutes les formes de communication, y compris le contenu complet des e-mails privés, des appels téléphoniques et des recherches Google, circuleront à travers ses serveurs et ses routeurs et stockées dans des bases de données presque sans fond. , ainsi que toutes sortes de pistes de données personnelles : reçus de stationnement, itinéraires de voyage, achats en librairie et autres « déchets de poche » numériques. C'est, dans une certaine mesure, la réalisation du programme de « sensibilisation totale à l'information » créé pendant le premier mandat de l' administration Bush – un effort qui a été tué par le Congrès en 2003 après avoir provoqué un tollé sur son potentiel d'envahissement de la vie privée des Américains. Mais "c'est plus qu'un simple centre de données", déclare un haut responsable du renseignement qui, jusqu'à récemment, était impliqué dans le programme. Le centre gigantesque de Bluffdale aura un autre rôle important et bien plus secret qui jusqu'à présent n'a pas été révélé. Il est également essentiel, dit-il, pour casser les codes. Et le décryptage est crucial, car une grande partie des données que le centre traitera - informations financières, transactions boursières, transactions commerciales, secrets militaires et diplomatiques étrangers, documents juridiques, communications personnelles confidentielles - seront fortement cryptées...

Représentant Johnson : "L'auteur de l' article du magazine Wired , son nom est James Bashford, [ sic ] il écrit que la NSA a un logiciel qui "recherche dans les sources américaines les adresses, les emplacements, les pays et les numéros de téléphone cibles ainsi que les noms, mots-clés, et des phrases dans l'e-mail. Toute communication qui éveille des soupçons, en particulier celles à destination ou en provenance du million de personnes figurant sur les listes de surveillance des agences, est automatiquement copiée ou enregistrée, puis transmise à la NSA. "Est-ce vrai?"

Général Alexander : "Non, ça ne l'est pas. Et c'est de James Bashford ? [ sic ]"

Rep. Johnson : "Oui. La NSA intercepte-t-elle régulièrement les e-mails des citoyens américains ?"

Général Alexander : « Non. »

Représentant Johnson : « La NSA intercepte-t-elle les conversations téléphoniques des Américains ?

Général Alexander : "Non."

Représentant Johnson : "Recherches Google ?"

Général Alexander : "Non."

Représentant Johnson : « SMS ? »

Général Alexander : "Non."

Représentant Johnson : "Commandes sur Amazon.com ?"

Général Alexander : "Non."

Représentant Johnson : « Relevés bancaires ? »

Général Alexander : "Non."

2013 divulgations de surveillance de masse

| Fait partie d' une série sur |

| Surveillance de masse |

|---|

| Par emplacement |

Le 6 juin 2013, le journal britannique The Guardian a commencé à publier une série de révélations d'un dénonciateur américain anonyme, révélé quelques jours plus tard être l'ancien analyste de systèmes sous contrat avec la CIA et la NSA, Edward Snowden . Snowden a donné une cache de documents internes à l'appui de ses affirmations à deux journalistes : Glenn Greenwald et Laura Poitras . Ce fut l'une des plus grandes fuites d'informations dans l' histoire moderne des États-Unis . En plus de deux mois de publications, il est devenu clair que la NSA exploite un réseau complexe de programmes d'espionnage qui lui permettent d'intercepter les conversations Internet et téléphoniques de plus d'un milliard d'utilisateurs dans des dizaines de pays à travers le monde. Des révélations spécifiques ont été faites sur la Chine, l'Union européenne, l'Amérique latine, l'Iran et le Pakistan, ainsi que l'Australie et la Nouvelle-Zélande, mais la documentation publiée révèle que de nombreux programmes collectent indistinctement des informations en masse directement à partir des serveurs centraux et des dorsales Internet, qui presque invariablement transporter et rediriger des informations depuis des pays lointains.

En raison de cette surveillance centrale du serveur et de la dorsale, de nombreux programmes se chevauchent et sont interdépendants. Ces programmes sont souvent réalisés avec l'aide d'entités américaines telles que le ministère de la Justice des États-Unis et le FBI , sont sanctionnés par des lois américaines telles que la FISA Amendments Act , et les ordonnances judiciaires nécessaires sont signées par le service secret Foreign Intelligence Surveillance. Cour . En plus de cela, de nombreux programmes de la NSA sont directement aidés par les services de renseignement nationaux et étrangers, le GCHQ britannique et le DSD australien , ainsi que par de grandes sociétés privées de télécommunications et d'Internet, telles que Verizon , Telstra , Google et Facebook.

Le 9 juin 2013, Edward Snowden a déclaré au Guardian :

Ils (la NSA) peuvent utiliser le système pour remonter dans le temps et examiner chaque décision que vous avez prise, chaque ami avec qui vous avez déjà discuté de quelque chose, et vous attaquer sur cette base pour en quelque sorte dériver des soupçons sur une vie innocente et peindre n'importe qui dans le contexte d'un malfaiteur.

- Edward Snowden

Le gouvernement américain a agressivement cherché à rejeter et à contester les affaires soulevées par le quatrième amendement : Hepting contre AT&T , Jewel contre NSA , Clapper contre Amnesty International , Al-Haramain Islamic Foundation contre Obama et Center for Constitutional Rights contre Bush . Le gouvernement a également accordé une immunité rétroactive aux FAI et aux télécoms participant à la surveillance nationale.

Le juge du tribunal de district américain du district de Columbia, Richard Leon, a déclaré le 16 décembre 2013 que la collecte massive de métadonnées des enregistrements téléphoniques des Américains par la National Security Agency violait probablement l'interdiction du quatrième amendement des perquisitions et saisies abusives.

Étant donné le peu d'archives dont je disposais à ce stade du litige - plus particulièrement, l'absence totale de preuves qu'une attaque terroriste ait jamais été évitée parce que la recherche dans la base de données de la NSA était plus rapide que d'autres tactiques d'enquête - j'ai de sérieux doutes sur l'efficacité de la programme de collecte de métadonnées comme moyen de mener des enquêtes urgentes dans les cas impliquant des menaces imminentes de terrorisme.

"Les plaignants ont une forte probabilité de montrer que leurs intérêts en matière de confidentialité l'emportent sur l'intérêt du gouvernement pour la collecte et l'analyse de métadonnées de téléphonie en masse et, par conséquent, le programme de collecte en masse de la NSA est en effet une recherche déraisonnable en vertu du quatrième amendement", a-t-il écrit.

"Le quatrième amendement exige généralement" qu'une autorité neutre et détachée soit interposée entre la police et le public ", et il est offensé par les" mandats généraux "et les lois qui permettent des perquisitions" sans discrimination et sans égard à leurs liens avec un crime sous enquête », a-t-il écrit. Il ajouta:

Je ne peux pas imaginer une invasion plus «aveugle» et «arbitraire» que cette collecte et cette conservation systématiques et de haute technologie de données personnelles sur pratiquement chaque citoyen dans le but de les interroger et de les analyser sans autorisation judiciaire préalable. Un tel programme porte certainement atteinte à « ce degré de confidentialité » que les fondateurs ont inscrit dans le quatrième amendement. En effet, je n'ai aucun doute que l'auteur de notre Constitution, James Madison , qui nous a mis en garde contre « l'abrègement de la liberté du peuple par les empiètements graduels et silencieux de ceux au pouvoir », serait consterné.

Leon a accordé la demande d'injonction préliminaire qui bloque la collecte de données téléphoniques pour deux plaignants privés (Larry Klayman, un avocat conservateur, et Charles Strange, père d'un cryptologue tué en Afghanistan lorsque son hélicoptère a été abattu en 2011) et a ordonné le gouvernement de détruire tous leurs dossiers qui ont été rassemblés. Mais le juge a suspendu sa décision dans l'attente d'un appel du gouvernement, reconnaissant dans son avis de 68 pages les "intérêts importants de sécurité nationale en jeu dans cette affaire et la nouveauté des questions constitutionnelles".

HR4681 - Loi sur l'autorisation du renseignement pour l'exercice 2015

Le 20 mai 2014, le représentant des États-Unis pour le 8e district du Congrès du Michigan, le membre du Congrès républicain Mike Rogers a présenté la loi sur l'autorisation du renseignement pour l'exercice 2015 dans le but d'autoriser des crédits pour les exercices 2014 et 2015 pour le renseignement et les activités liées au renseignement du gouvernement des États-Unis, le Community Management Account, et le système de retraite et d'invalidité de la Central Intelligence Agency (CIA), et à d'autres fins.

Certaines de ses mesures portent sur la limitation de la rétention. Une communication couverte (c'est-à-dire toute communication téléphonique ou électronique non publique acquise sans le consentement d'une personne qui est partie à la communication, y compris les communications stockées électroniquement) ne doit pas être conservée plus de 5 ans, à moins que : (i) la communication ait a été formellement déterminé, en tout ou en partie, comme constituant du renseignement ou du contre-espionnage étranger ou est nécessaire pour comprendre ou évaluer le renseignement ou le contre-espionnage étranger ; (ii) la communication est raisonnablement considérée comme constituant la preuve d'un crime et est conservée par un organisme chargé de l'application de la loi ; (iii) la communication est chiffrée ou raisonnablement soupçonnée d'avoir une signification secrète ; (iv) toutes les parties à la communication sont raisonnablement considérées comme des personnes non américaines ; (v) la conservation est nécessaire pour se protéger contre une menace imminente pour la vie humaine, auquel cas la nature de la menace et les informations à conserver doivent être signalées aux commissions du renseignement du Congrès au plus tard 30 jours après la date à laquelle cette conservation est prolongé en vertu de la présente clause ; (vi) la conservation est nécessaire à des fins d'assurance technique ou de conformité, y compris une ordonnance du tribunal ou une obligation de divulgation, auquel cas l'accès aux informations conservées à des fins d'assurance technique ou de conformité doit être signalé aux commissions du renseignement du Congrès sur une base annuelle ; (vi) la conservation est nécessaire à des fins d'assurance technique ou de conformité, y compris une ordonnance du tribunal ou une obligation de divulgation, auquel cas l'accès aux informations conservées à des fins d'assurance technique ou de conformité doit être signalé aux commissions du renseignement du Congrès sur une base annuelle ; (vii) la conservation pour une période supérieure à 5 ans est approuvée par le chef de l'élément de la communauté du renseignement responsable de cette conservation, sur la base d'une détermination que la conservation est nécessaire pour protéger la sécurité nationale des États-Unis, auquel cas le chef de cet élément doit fournir aux commissions du renseignement du Congrès une attestation écrite décrivant (I) les raisons pour lesquelles une rétention prolongée est nécessaire pour protéger la sécurité nationale des États-Unis ; (II) la durée pendant laquelle le responsable de l'élément autorise la rétention ; (III) les informations particulières à conserver ; et (IV) les mesures prises par l'élément de la communauté du renseignement pour protéger les intérêts personnels des personnes américaines ou des personnes se trouvant à l'intérieur des États-Unis.

Le 10 décembre 2014, le représentant républicain des États-Unis pour le 3e district du Congrès du Michigan, membre du Congrès, Justin Amash a critiqué la loi sur son Facebook comme étant « l'un des articles de loi les plus flagrants que j'aie rencontrés pendant mon mandat de représentant » et « Il accorde l'exécutif un accès pratiquement illimité aux communications de chaque Américain".

Le 11 décembre 2014, une pétition a été créée dans la section We the People du site Web whitehouse.gov, demandant à l'administration Obama d'opposer son veto à la loi.

Loi sur la liberté des États-Unis

Le USA Freedom Act a été promulgué le 2 juin 2015, au lendemain de l'expiration de certaines dispositions du Patriot Act. Il a mandaté la fin de la collecte en masse des métadonnées des appels téléphoniques par la NSA dans un délai de 180 jours, mais a permis la conservation obligatoire continue des métadonnées par les compagnies de téléphone avec un accès par le gouvernement avec l'approbation au cas par cas de la Cour de surveillance du renseignement étranger .

Modalités, concepts et méthodes

Enregistrement du courrier postal

Dans le cadre du programme de contrôle et de suivi de l'isolement du courrier, le service postal américain photographie l'extérieur de chaque pièce de courrier papier traitée aux États-Unis - environ 160 milliards de pièces en 2012. Le ministre des Postes des États-Unis a déclaré que le système est principalement utilisé pour le courrier. tri, mais les images sont disponibles pour une utilisation possible par les forces de l'ordre. Créé en 2001 à la suite des attentats à l'anthrax qui ont fait cinq morts, il s'agit d'une extension radicale d'un programme centenaire appelé « mail cover » qui cible les personnes soupçonnées de délits. Ensemble, les deux programmes montrent que le courrier postal est soumis au même type de contrôle que l'Agence nationale de sécurité accorde aux appels téléphoniques, aux e-mails et à d'autres formes de communication électronique.

Les demandes de surveillance de couverture par courrier sont accordées pour environ 30 jours et peuvent être prolongées jusqu'à 120 jours. Les images capturées dans le cadre du programme de contrôle et de suivi de l'isolement du courrier sont conservées pendant une semaine à 30 jours, puis détruites. Il existe deux types de plis postaux : ceux liés à des activités criminelles et ceux demandés pour protéger la sécurité nationale. Les demandes d'activités criminelles sont en moyenne de 15 000 à 20 000 par an, tandis que le nombre de demandes de couvertures de courrier de sécurité nationale n'a pas été rendu public. Ni le programme de contrôle et de suivi de l'isolement du courrier ni le programme de couverture du courrier ne nécessitent l'approbation préalable d'un juge. Pour les deux programmes, les informations recueillies sont des métadonnées provenant de l'extérieur de l'enveloppe ou du paquet pour lesquelles les tribunaux ont déclaré qu'il n'y avait aucune attente de confidentialité . L'ouverture du courrier pour voir son contenu nécessiterait un mandat approuvé par un juge.

Écoutes téléphoniques

Des milliards de dollars par an sont dépensés par des agences telles que l' Information Awareness Office , la National Security Agency et le Federal Bureau of Investigation , pour développer, acheter, mettre en œuvre et exploiter des systèmes tels que Carnivore , ECHELON et NarusInsight pour intercepter et analyser l'immense quantité de données qui transitent chaque jour par Internet et le système téléphonique.

Le programme Total Information Awareness , de l' Information Awareness Office , a été créé en 2002 par le Pentagone et dirigé par l'ancien contre-amiral John Poindexter. Le programme a conçu de nombreuses technologies à utiliser pour effectuer une surveillance de masse. Les exemples incluent des programmes de synthèse vocale avancés (afin que les conversations téléphoniques puissent être surveillées en masse par un ordinateur, au lieu d'exiger que des opérateurs humains les écoutent), un logiciel d' analyse de réseau social pour surveiller des groupes de personnes et leurs interactions les uns avec les autres , et le logiciel « Identification humaine à distance » qui permet aux ordinateurs d'identifier les personnes sur les caméras de surveillance par leurs traits faciaux et leur démarche (la façon dont ils marchent). Le programme a ensuite été rebaptisé « Terrorism Information Awareness », après une réaction négative du public.

Fondements juridiques

La Communications Assistance for Law Enforcement Act (CALEA), adoptée en 1994, exige que toutes les sociétés de télécommunications américaines modifient leur équipement pour permettre l' écoute électronique du trafic téléphonique, VoIP et Internet à large bande.

En 1999, deux modèles de conservation obligatoire des données ont été suggérés pour les États-Unis. Le premier modèle enregistrerait l' adresse IP attribuée à un client à un moment précis. Dans le second modèle, « plus proche de ce qu'a adopté l'Europe », les numéros de téléphone composés, le contenu des pages Web visitées et les destinataires des messages électroniques doivent être conservés par le FAI pour une durée indéterminée. En 2006, l' Association internationale des chefs de police a adopté une résolution appelant à un « mandat uniforme de conservation des données » pour « les informations sur les abonnés des clients et les informations sur la source et la destination ». Le ministère américain de la Justice a annoncé en 2011 que les enquêtes criminelles "sont entravées" car aucune loi n'existe actuellement pour forcer les fournisseurs d'accès Internet à suivre ce que font leurs clients.

L' Electronic Frontier Foundation a un procès en cours ( Hepting v. AT&T ) contre le géant des télécommunications AT&T Inc. pour son aide au gouvernement américain dans la surveillance des communications de millions de citoyens américains. Il a réussi jusqu'à présent à maintenir la procédure ouverte. Récemment, les documents, qui ont été exposés par un lanceur d'alerte qui avait précédemment travaillé pour AT&T, et montraient des schémas du système d'extraction de données massif, ont été rendus publics.

Communication Internet

Le FBI a développé les programmes informatiques " Magic Lantern " et CIPAV , qu'il peut installer à distance sur un système informatique, afin de surveiller l'activité informatique d'une personne.

La NSA a rassemblé des informations sur les dossiers financiers, les habitudes de navigation sur Internet et la surveillance des e-mails. Il a également effectué une surveillance étendue sur les réseaux sociaux tels que Facebook. Récemment, Facebook a révélé qu'au cours des six derniers mois de 2012, ils avaient remis les données privées de 18 000 à 19 000 utilisateurs aux forces de l'ordre de tous types, y compris la police locale et les agences fédérales, telles que le FBI, les Federal Marshals et le NSA. Une forme d'écoute électronique utilisée par la NSA est RADON, une prise hôte bidirectionnelle qui peut injecter des paquets Ethernet sur la même cible. Il permet l'exploitation bidirectionnelle des réseaux refusés à l'aide d'outils on-net standard. La seule limitation de RADON est qu'il s'agit d'un périphérique USB qui nécessite une connexion physique à un ordinateur portable ou un PC pour fonctionner. RADON a été créé par une entreprise du Massachusetts appelée Netragard. Leur fondateur, Adriel Desautels, a déclaré à propos de RADON : « C'est notre programme malveillant 'sûr'. RADON est conçu pour nous permettre d'infecter les systèmes des clients de manière sûre et contrôlable. atteint, fait en sorte que RADON effectue une auto-élimination automatique et propre."

La NSA est également connue pour avoir des sites de séparation aux États-Unis. Les sites de séparation sont des endroits où une copie de chaque paquet est dirigée vers une pièce secrète où elle est analysée par le Narus STA 6400, un dispositif d'inspection approfondie des paquets. Bien que le seul emplacement connu soit au 611 Folsom Street, San Francisco, Californie, une analyse d'experts du trafic Internet suggère qu'il existe probablement plusieurs emplacements aux États-Unis.

Un appareil de renseignement pour surveiller les Américains

Depuis les attentats terroristes du 11 septembre 2001 , un vaste appareil de renseignement national a été mis en place pour collecter des informations en utilisant le FBI, la police locale, les bureaux de la sécurité intérieure de l'État et les enquêteurs criminels militaires. L'appareil de renseignement recueille, analyse et stocke des informations sur des millions (sinon tous) de citoyens américains, dont la plupart n'ont été accusés d'aucun acte répréhensible. Chaque organisme d'application de la loi d'État et local doit fournir des informations aux autorités fédérales pour soutenir le travail du FBI.

Le système d'exploitation des sources spéciales PRISM a été activé par le Protect America Act de 2007 du président Bush et le FISA Amendments Act de 2008 , qui a légalement immunisé les entreprises privées qui ont coopéré volontairement avec la collecte de renseignements des États-Unis et a été renouvelé par le Congrès sous le président Obama en 2012 pour cinq ans jusqu'en décembre 2017. Selon The Register , la loi FISA Amendments Act de 2008 « autorise spécifiquement les agences de renseignement à surveiller le téléphone, les e-mails et autres communications des citoyens américains jusqu'à une semaine sans obtenir de mandat » lorsque l'une des parties est En dehors des États-Unis

PRISM a été révélé publiquement pour la première fois le 6 juin 2013, après que des documents classifiés sur le programme aient été divulgués au Washington Post et au Guardian par Edward Snowden .

Téléphones

Début 2006, USA Today a signalé que plusieurs grandes compagnies de téléphone coopéraient illégalement avec la National Security Agency pour surveiller les enregistrements téléphoniques des citoyens américains et les stocker dans une grande base de données connue sous le nom de base de données d'appels de la NSA . Ce rapport fait suite à des allégations selon lesquelles le gouvernement américain aurait procédé à une surveillance électronique des appels téléphoniques nationaux sans mandat.

Les forces de l'ordre et les services de renseignement aux États-Unis possèdent une technologie pour activer à distance les microphones des téléphones portables afin d'écouter les conversations qui se déroulent à proximité de la personne qui tient le téléphone.

Les agents fédéraux américains utilisent régulièrement des téléphones portables pour collecter des données de localisation. La localisation géographique d'un téléphone portable (et donc de la personne qui le porte) peut être déterminée facilement (qu'il soit utilisé ou non), en utilisant une technique connue de multilatération pour calculer les différences de temps pour qu'un signal voyage du téléphone portable à chacune de plusieurs tours de téléphonie cellulaire à proximité du propriétaire du téléphone.

En 2013, l'existence du projet Hemisphere , grâce auquel AT&T fournit des enregistrements détaillés des appels aux agences gouvernementales, est devenue publique.

Infiltration de smartphones

Alors que les ventes mondiales de smartphones commençaient à dépasser celles des téléphones multifonctions , la NSA a décidé de profiter du boom des smartphones. Ceci est particulièrement avantageux car le smartphone combine une myriade de données qui intéresseraient une agence de renseignement, telles que les contacts sociaux, le comportement des utilisateurs, les intérêts, la localisation, les photos et les numéros de carte de crédit et les mots de passe.

Un rapport interne de la NSA datant de 2010 indiquait que la propagation du smartphone s'était produite « extrêmement rapidement », des développements qui « compliquent certainement l'analyse des cibles traditionnelles ». Selon le document, la NSA a mis en place des groupes de travail affectés à plusieurs fabricants de téléphones intelligents et les systèmes d' exploitation , y compris Apple Inc. « s iPhone et iOS système d' exploitation, ainsi que Google » s Android système d'exploitation mobile. De même, le GCHQ britannique a chargé une équipe d'étudier et de cracker le BlackBerry .

Sous le titre « Capacité de l'iPhone », le document note qu'il existe des programmes de la NSA plus petits, appelés « scripts », qui peuvent effectuer une surveillance sur 38 fonctionnalités différentes des systèmes d'exploitation iPhone 3 et iPhone 4 . Ceux-ci incluent la fonction de cartographie , la messagerie vocale et les photos, ainsi que Google Earth , Facebook et Yahoo! Messager .

Exploration de données d'enregistrements assignés à comparaître

Le FBI a collecté presque tous les enregistrements d'hôtels, de compagnies aériennes, de voitures de location, de boutiques de cadeaux et de casinos à Las Vegas au cours des deux dernières semaines de 2003. Le FBI a demandé toutes les données électroniques de centaines de milliers de personnes sur la base d'une piste très générale pour le Las Célébration du nouvel an de Vegas. Le premier vice - président de la Mirage a enregistré avec PBS ' Frontline décrivant la première fois qu'ils ont été invités à aider à la collecte massive de données personnelles.

Caméras de surveillance

La surveillance persistante sur zone étendue (également appelée imagerie de mouvement sur zone étendue) est une forme de système de surveillance aéroporté qui collecte des données sur le mode de vie en enregistrant des images en mouvement d'une zone plus grande qu'une ville - avec une résolution inférieure au mètre. Cette vidéo permet de suivre n'importe qui dans le domaine de l'observation - à la fois en direct et rétroactivement, pour une analyse médico-légale. L'utilisation d'algorithmes de suivi sophistiqués appliqués à l'ensemble de données WAMI permet également un suivi de géolocalisation automatisé de masse de chaque véhicule et piéton. Les capteurs WAMI sont généralement montés sur des avions habités, des drones, des dirigeables et des aérostats. WAMI est actuellement utilisé à la frontière sud des États-Unis et a été déployé à Baltimore, Dayton Ohio ainsi qu'à Los Angeles, ciblant spécifiquement Compton. Les systèmes de surveillance persistante de zone étendue tels que ARGUS WAMI sont capables de visualiser et d'enregistrer en direct une zone de 68 miles carrés avec suffisamment de détails pour visualiser les piétons et les véhicules et générer des chronographes. Ces caméras WAMI, telles que Gorgon Stare, Angelfire, Hiper Stare, Hawkeye et ARGUS, créer une vidéo aérienne si détaillée que les piétons peuvent être suivis à travers la ville grâce à une analyse médico-légale. Cela permet aux enquêteurs de rembobiner et de lire les mouvements de n'importe qui dans cette zone de 68 miles carrés pendant des heures, des jours ou même des mois à la fois en fonction de la cellule sur laquelle les capteurs WAMI sont montés. JLENS, un aérostat de surveillance dont le déploiement est prévu sur la côte est des États-Unis, est une forme de WAMI qui utilise une imagerie radar sophistiquée ainsi que des capteurs électro-optiques WAMI pour permettre le suivi de masse des véhicules terrestres.

Alors qu'une résistance au déploiement domestique de WAMI est apparue dans des zones où le public a pris connaissance des technologies utilisées, les déploiements ont été intentionnellement cachés au public, comme à Compton en Californie, où le maire a appris la surveillance de groupes comme l'Américain Civil Liberties Union, Teame Zazzu et le Center for Investigative Reporting.

Les logiciels PeSEAS et PerMIATE automatisent et enregistrent le mouvement observé dans la vidéo WAMI . Cette technologie utilise un logiciel pour suivre et enregistrer les mouvements des piétons et des véhicules à l'aide d'un logiciel de reconnaissance automatique d'objets sur l'ensemble du cadre, générant des "tracklets" ou des chronographes de chaque mouvement de voiture et de piéton. Le déploiement 24h/24 et 7j/7 de cette technologie a été suggéré par le DHS sur des dirigeables espions tels que le Blue Devil Airship récemment tué.

Les caméras de circulation , qui étaient censées aider à faire respecter le code de la route aux intersections, ont également suscité une certaine controverse, en raison de leur utilisation par les organismes d'application de la loi à des fins non liées aux infractions au code de la route. Ces caméras fonctionnent également comme des points d'étranglement de transit qui permettent d'identifier positivement les personnes à l'intérieur du véhicule et de collecter et d'horodater les données de la plaque d'immatriculation pour référence croisée avec les WAMI aéroportés tels que ARGUS et HAWKEYE utilisés par la police et les forces de l'ordre.

Le Department of Homeland Security finance des réseaux de caméras de surveillance dans les villes et les villages dans le cadre de ses efforts de lutte contre le terrorisme. En février 2009, Cambridge, MA, a rejeté les caméras en raison de problèmes de confidentialité.

En juillet 2020, l'Electronic Frontier Foundation (EFF) a signalé que le service de police de San Francisco (SFPD) avait utilisé un réseau de caméras dans le quartier d'amélioration des affaires de la ville au milieu des manifestations contre la violence policière. Le rapport affirme que l'utilisation du réseau de caméras par le SFPD est allée au-delà de l'enquête sur les images, comparant l'accès du département aux flux vidéo en temps réel à une "surveillance aveugle des manifestants".

Drones de surveillance

Le 19 juin 2013, le directeur du FBI, Robert Mueller, a déclaré au Comité sénatorial américain sur la justice que le gouvernement fédéral avait utilisé des drones de surveillance sur le sol américain lors d'« incidents particuliers ». Selon Mueller, le FBI est actuellement au stade initial de l'élaboration de politiques sur les drones.

Plus tôt en 2012, le Congrès a adopté un projet de loi de 63 milliards de dollars qui accordera quatre ans de financement supplémentaire à la Federal Aviation Administration (FAA). En vertu du projet de loi, la FAA est tenue de fournir aux drones militaires et commerciaux un accès élargi à l'espace aérien américain d'ici octobre 2015.

En février 2013, un porte-parole du département de police de Los Angeles a expliqué que ces drones seraient initialement déployés dans de grands rassemblements publics, y compris lors de grandes manifestations. Au fil du temps, de minuscules drones seraient utilisés pour voler à l'intérieur des bâtiments pour traquer les suspects et aider aux enquêtes. Selon le Los Angeles Times , le principal avantage de l'utilisation de drones est qu'ils offrent une "couverture sans clignement des yeux dans le ciel ". Ils peuvent être modifiés pour transporter des caméras vidéo haute résolution, des capteurs infrarouges , des lecteurs de plaques d'immatriculation , des dispositifs d'écoute, et être déguisés en mouettes ou autres oiseaux pour se masquer.

Le FBI et les douanes et la protection des frontières ont utilisé des drones pour surveiller les manifestations du mouvement Black Lives Matter .

Infiltration de groupes militants

En 2003, les décrets de consentement contre la surveillance dans tout le pays ont été levés, avec l'aide du ministère de la Justice .

Le service de police de la ville de New York a infiltré et compilé des dossiers sur des groupes de protestation avant la Convention nationale républicaine de 2004 , menant à plus de 1 800 arrestations et à la prise d'empreintes digitales.

En 2008, la police de l'État du Maryland a infiltré des groupes de paix locaux.

En 2013, un policier infiltré de Washington DC a infiltré des groupes de paix.

Coopération internationale

Pendant la Seconde Guerre mondiale , l' Accord BRUSA a été signé par les gouvernements des États-Unis et du Royaume-Uni dans le but de partager des renseignements. Cela a été formalisé plus tard dans l' accord UKUSA de 1946 comme un traité secret . Le texte intégral de l'accord a été rendu public le 25 juin 2010.

Bien que le traité ait été révisé par la suite pour inclure d'autres pays tels que le Danemark, l'Allemagne, l'Irlande, la Norvège, la Turquie et les Philippines, la plupart des échanges d'informations sont effectués par ce qu'on appelle les « Five Eyes », un terme faisant référence à l'anglais suivant -les démocraties occidentales parlantes et leurs agences de renseignement respectives :

-

– La Direction des transmissions de la défense de l'Australie

– La Direction des transmissions de la défense de l'Australie -

– Le Centre de la sécurité des télécommunications du Canada

– Le Centre de la sécurité des télécommunications du Canada -

– Le Bureau de la sécurité des communications du gouvernement de la Nouvelle-Zélande

– Le Bureau de la sécurité des communications du gouvernement de la Nouvelle-Zélande -

– Le quartier général des communications du gouvernement du Royaume-Uni, qui est largement considéré comme un chef de file de l'espionnage traditionnel en raison de son influence sur les pays qui faisaient autrefois partie de l' Empire britannique .

– Le quartier général des communications du gouvernement du Royaume-Uni, qui est largement considéré comme un chef de file de l'espionnage traditionnel en raison de son influence sur les pays qui faisaient autrefois partie de l' Empire britannique . -

– La National Security Agency des États-Unis, qui a le budget le plus important et les capacités techniques les plus avancées parmi les « cinq yeux ».

– La National Security Agency des États-Unis, qui a le budget le plus important et les capacités techniques les plus avancées parmi les « cinq yeux ».

En 2013, les révélations des médias ont révélé comment d'autres agences gouvernementales ont coopéré intensivement avec les « Five Eyes » :

-

– Le Politiets Efterretningstjeneste (PET) du Danemark, une agence de renseignement nationale, échange régulièrement des données avec la NSA, dans le cadre d'un accord secret avec les États-Unis.

– Le Politiets Efterretningstjeneste (PET) du Danemark, une agence de renseignement nationale, échange régulièrement des données avec la NSA, dans le cadre d'un accord secret avec les États-Unis. -

– Le Bundesnachrichtendienst ( Service fédéral de renseignement ) d'Allemagne transfère systématiquement les métadonnées des sources de renseignement allemandes à la NSA. Rien qu'en décembre 2012, l'Allemagne a fourni à la NSA 500 millions d'enregistrements de métadonnées. La NSA a accordé au Bundesnachrichtendienst l'accès à X-Keyscore , en échange de Mira4 et Veras. Début 2013, Hans-Georg Maaßen , président de l'agence allemande de sécurité intérieure BfV , a effectué plusieurs visites au siège de la NSA. Selon des documents classifiés du gouvernement allemand, Maaßen avait accepté de transférer toutes les données collectées par le BfV via XKeyscore à la NSA. De plus, le BfV travaille en étroite collaboration avec huit autres agences gouvernementales américaines, dont la CIA .

– Le Bundesnachrichtendienst ( Service fédéral de renseignement ) d'Allemagne transfère systématiquement les métadonnées des sources de renseignement allemandes à la NSA. Rien qu'en décembre 2012, l'Allemagne a fourni à la NSA 500 millions d'enregistrements de métadonnées. La NSA a accordé au Bundesnachrichtendienst l'accès à X-Keyscore , en échange de Mira4 et Veras. Début 2013, Hans-Georg Maaßen , président de l'agence allemande de sécurité intérieure BfV , a effectué plusieurs visites au siège de la NSA. Selon des documents classifiés du gouvernement allemand, Maaßen avait accepté de transférer toutes les données collectées par le BfV via XKeyscore à la NSA. De plus, le BfV travaille en étroite collaboration avec huit autres agences gouvernementales américaines, dont la CIA . -

– L' unité nationale SIGINT d'Israël reçoit régulièrement des données de renseignement brutes (y compris celles de citoyens américains) de la NSA. (Voir aussi : Mémorandum d'accord entre la NSA et Israël )

– L' unité nationale SIGINT d'Israël reçoit régulièrement des données de renseignement brutes (y compris celles de citoyens américains) de la NSA. (Voir aussi : Mémorandum d'accord entre la NSA et Israël ) -

– L' Algemene Inlichtingen en Veiligheidsdienst ( Service général de renseignement et de sécurité ) des Pays-Bas reçoit et stocke des informations sur les utilisateurs recueillies par des sources de renseignement américaines telles que PRISM .

– L' Algemene Inlichtingen en Veiligheidsdienst ( Service général de renseignement et de sécurité ) des Pays-Bas reçoit et stocke des informations sur les utilisateurs recueillies par des sources de renseignement américaines telles que PRISM . -

– Le ministère de la Défense de Singapour et sa division de la sécurité et du renseignement ont secrètement intercepté une grande partie du trafic de câbles à fibres optiques traversant le continent asiatique. Les informations recueillies par le gouvernement de Singapour sont transférées au gouvernement australien dans le cadre d'un accord de partage de renseignements. Cela permet aux « Five Eyes » de maintenir « une mainmise sur les communications à travers l'hémisphère oriental ».

– Le ministère de la Défense de Singapour et sa division de la sécurité et du renseignement ont secrètement intercepté une grande partie du trafic de câbles à fibres optiques traversant le continent asiatique. Les informations recueillies par le gouvernement de Singapour sont transférées au gouvernement australien dans le cadre d'un accord de partage de renseignements. Cela permet aux « Five Eyes » de maintenir « une mainmise sur les communications à travers l'hémisphère oriental ». -

– L' établissement de radio de défense nationale de Suède (nom de code Sardines) a beaucoup travaillé avec la NSA et a accordé aux « cinq yeux » l'accès aux câbles sous-marins de la mer Baltique .

– L' établissement de radio de défense nationale de Suède (nom de code Sardines) a beaucoup travaillé avec la NSA et a accordé aux « cinq yeux » l'accès aux câbles sous-marins de la mer Baltique . -

– Le Service fédéral de renseignement (FSI) de la Suisse échange régulièrement des informations avec la NSA, sur la base d'un accord secret. En outre, la NSA a obtenu l'accès aux installations de surveillance suisses à Loèche ( canton du Valais ) et Herrenschwanden (canton de Berne ).

– Le Service fédéral de renseignement (FSI) de la Suisse échange régulièrement des informations avec la NSA, sur la base d'un accord secret. En outre, la NSA a obtenu l'accès aux installations de surveillance suisses à Loèche ( canton du Valais ) et Herrenschwanden (canton de Berne ).

À gauche : SEA-ME-WE 3 , qui traverse le supercontinent afro-eurasien du Japon au nord de l'Allemagne , est l'un des câbles sous-marins les plus importants accessibles par les "Five Eyes". Singapour, ancienne colonie britannique de la région Asie-Pacifique (point bleu), joue un rôle essentiel dans l'interception du trafic Internet et des télécommunications allant de l'Australie/Japon vers l'Europe, et vice versa. Un accord de partage de renseignements entre Singapour et l'Australie permet au reste des "Five Eyes" d'accéder à SEA-ME-WE 3 . À droite : TAT-14 , un câble de télécommunications reliant l'Europe aux États-Unis, a été identifié comme l'un des rares actifs de « Critical Infrastructure and Key Resources » des États-Unis sur le territoire étranger. En 2013, il a été révélé que des responsables britanniques « ont fait pression sur une poignée de sociétés de télécommunications et d'Internet » pour permettre au gouvernement britannique d'accéder à TAT-14 .

Outre les « Five Eyes », la plupart des autres pays occidentaux participent également au système de surveillance de la NSA et partagent des informations entre eux. Cependant, être partenaire de la NSA ne dispense pas automatiquement un pays d'être ciblé par la NSA. Selon un document interne de la NSA divulgué par Snowden, "Nous (la NSA) pouvons, et le faisons souvent, cibler les signaux de la plupart des partenaires étrangers tiers".

Exemples de membres des " Five Eyes " s'espionnant les uns les autres :

- Au nom du premier ministre britannique Margaret Thatcher , le Service canadien du renseignement de sécurité a espionné deux ministres britanniques en 1983.

- L' Agence de sécurité nationale des États- Unis a espionné et intercepté les appels téléphoniques de la princesse Diana jusqu'à sa mort dans un accident de voiture à Paris avec Dodi Fayed en 1997. La NSA détient actuellement 1 056 pages d'informations classifiées sur la princesse Diana, qui ne peuvent être rendues publiques. parce que leur divulgation devrait causer « des dommages exceptionnellement graves » à la sécurité nationale des États-Unis.

Utilisations des données interceptées

La plupart des données collectées par la NSA qui ont été vues par des yeux humains (c'est-à-dire utilisées par des agents de la NSA) ont été utilisées conformément à l'objectif déclaré de lutte contre le terrorisme.

Outre la lutte contre le terrorisme, ces programmes de surveillance ont été utilisés pour évaluer la politique étrangère et la stabilité économique d'autres pays.

Selon des informations du journal brésilien O Globo, les données collectées ont également été utilisées pour cibler les "secrets commerciaux". Dans une déclaration adressée au Congrès national du Brésil , le journaliste Glenn Greenwald a témoigné que le gouvernement américain utilise le contre-terrorisme comme "prétexte" pour une surveillance clandestine afin de concurrencer d'autres pays dans les "domaines commerciaux, industriels et économiques".

Dans une interview avec Der Spiegel publiée le 12 août 2013, l'ancien directeur de la NSA Michael Hayden a admis que "Nous [la NSA] volons des secrets. Nous sommes numéro un dans ce domaine". Hayden a également ajouté que "Nous volons des trucs pour vous mettre en sécurité, pas pour vous rendre riche".

Selon des documents consultés par l'agence de presse Reuters , les informations obtenues de cette manière sont ensuite transmises aux autorités de tout le pays pour les aider à lancer des enquêtes criminelles sur des Américains. Les agents fédéraux sont ensuite chargés de « recréer » la piste d'enquête afin de « dissimuler » l'origine des informations, ce que l'on appelle la construction parallèle . (Si les véritables origines étaient connues, les preuves et l'affaire qui en résulte pourraient être invalidées en tant que " fruit de l'arbre empoisonné ", une doctrine juridique conçue pour dissuader les abus de pouvoir qui empêche l'utilisation de preuves ou d'événements ultérieurs dans une affaire s'ils résultent d'une perquisition ou tout autre processus qui n'est pas conforme aux exigences légales.)

Selon le chef de la conformité de la NSA, John DeLong, la plupart des violations des règles de la NSA étaient autodéclarées et impliquaient le plus souvent l'espionnage d' intérêts amoureux personnels en utilisant la technologie de surveillance de l'agence.

Voir également

- Censure aux États-Unis

- Système de reconnaissance de domaine

- La liberté d'expression aux États-Unis

- Surveillance mondiale

- La censure d'Internet aux États-Unis

- L'espionnage du travail aux États-Unis

- Liste des Américains sous surveillance

- Liste des projets gouvernementaux de surveillance de masse

- Surveillance de masse au Royaume-Uni

- Surveillance policière à New York

Les références

Liens externes

- "Les fichiers de la NSA" . Le Gardien . Londres. 8 juin 2013. Des dizaines d'articles sur la National Security Agency des États-Unis et ses programmes d'espionnage et de surveillance

- Rapport d'évaluation CriMNet du Bureau du vérificateur législatif du Minnesota, mars 2004 ; dans le cadre d'un programme visant à améliorer le partage d'informations sur la justice pénale.

- Smyth, Daniel. "Avoiding Bloodshed? US Journalists and Censorship in Wartime" , War & Society , Volume 32, Issue 1, 2013. doi : 10.1179/0729247312Z.00000000017 .

- Deflem, Mathieu ; Silva, Derek, MD ; et Anna S. Rogers. 2018. "Espionnage domestique : une perspective historique et comparative" . pp. 109-125 dans The Cambridge Handbook of Social Problems , Volume 2, édité par A. Javier Treviño. New York : Cambridge University Press.